最近、Googleはネットワークベースの脅威検出のためのCloud IDSの一般向け提供を発表した。このコアネットワークセキュリティ製品は、ネットワークベースの脅威の検出をサポートする。組織が侵入検知システムを必要とするコンプライアンス基準を満たす助けとなる。

今年初め、同社は新しいセキュリティネットワーク製品としてCloud IDSの公開プレビューを発表した。現在一般向けに提供されている。すべてのリージョンでのサービスの可用性、自動スケーリング、検出署名の自動更新、顧客のHIPAAコンプライアンス要件のサポート、ISO27001認定、Googleのセキュリティ分析プラットフォームChronicleとの統合などの追加機能が含まれている。この製品はプレビュー版で、他のベンダーの5つのプラットフォーム(Splunk Cloud Platform、Splunk Enterprise Platform、Exabeam Advanced Analytics、The Devo Platform、Palo Alto Networks Cortex XSOAR)とすでに統合されており、同社は2022年にさらなる統合を計画している。

Cloud IDSは、パロアルトネットワークスの脅威検出テクノロジーを使って構築されている。このテクノロジーによって高レベルのセキュリティ効果がもたらされる。顧客が誤検知をほとんど発生させずに悪意のあるアクティビティを検出できるようになるのだ。さらに、最新のGoogle Cloudブログ投稿によると、Cloud IDSはシンプルなセットアップとデプロイを特徴としている。そのため、クラウド環境に入るトラフィック(南北のトラフィック)とワークロード間のトラフィック(東西のトラフィック)を顧客に可視化できる。これにより、セキュリティチームは、複雑なネットワーク脅威検出ソリューションの設計・運用ではなく、優先度の高い問題にリソースを集中させることができる。

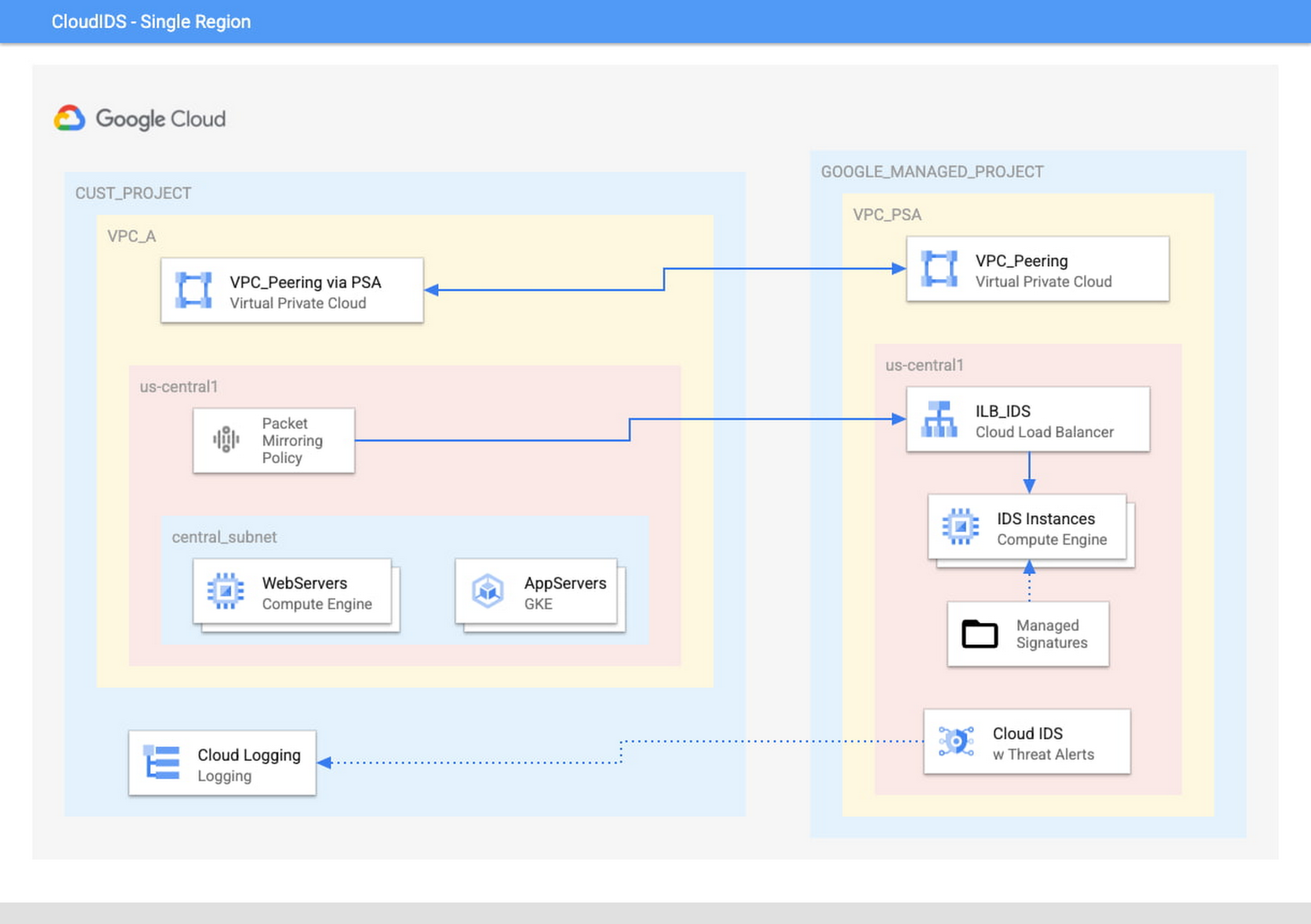

顧客は、Cloud IDSを仮想クラウドネットワークに実装して、ネットワークを安全に保つことができる。Google CloudのPSOネットワークスペシャリストのJonny Almaleh氏は、Cloud IDSに関する以前のブログ投稿で次のように説明している。

IDSインスタンスによって検出された脅威と侵入を可視化するために、Cloud IDSは、脅威ログとセキュリティアラートを顧客プロジェクトのCloud LoggingとCloud IDSユーザーインターフェイスに提供します。これはすべて内部で行われるため、Cloud IDSのデプロイと管理が簡単になります。

Avaya、Lytics、MeditechなどのいくつかのGoogle Cloudの顧客は、Cloud IDSを使っている。Cloud IDSのユースケースに関する別のGoogleブログ投稿で、Meditechの情報セキュリティマネージャーであるTom Moriarty氏は次のように述べている。

私たちの企業環境のセキュリティ分析ツールとしてGoogle Chronicleを使っています。Cloud IDSをChronicleと統合することで、Cloud IDSによって表面化された脅威を分析できます。

Cloud IDSの料金は、Cloud IDSエンドポイントと検査済みトラフィックの1時間あたりの課金をベースとしている。サービスの詳細については、ドキュメントページをご覧ください。